Настройка сервера удаленного доступа SSL VPN-Plus

Технология SSL VPN-Plus позволяет предоставить защищенный доступ удаленным сотрудникам к облачному ЦОД. При этом имеется возможность предоставить доступ только к тем ресурсам, которые считаются необходимыми, даже если доступ производится с общедоступной машины, находящейся не под управлением компании.

Функционал SSL VPN доступен для настройки только в Edge Advanced mode.

Настройка сервера SSL VPN

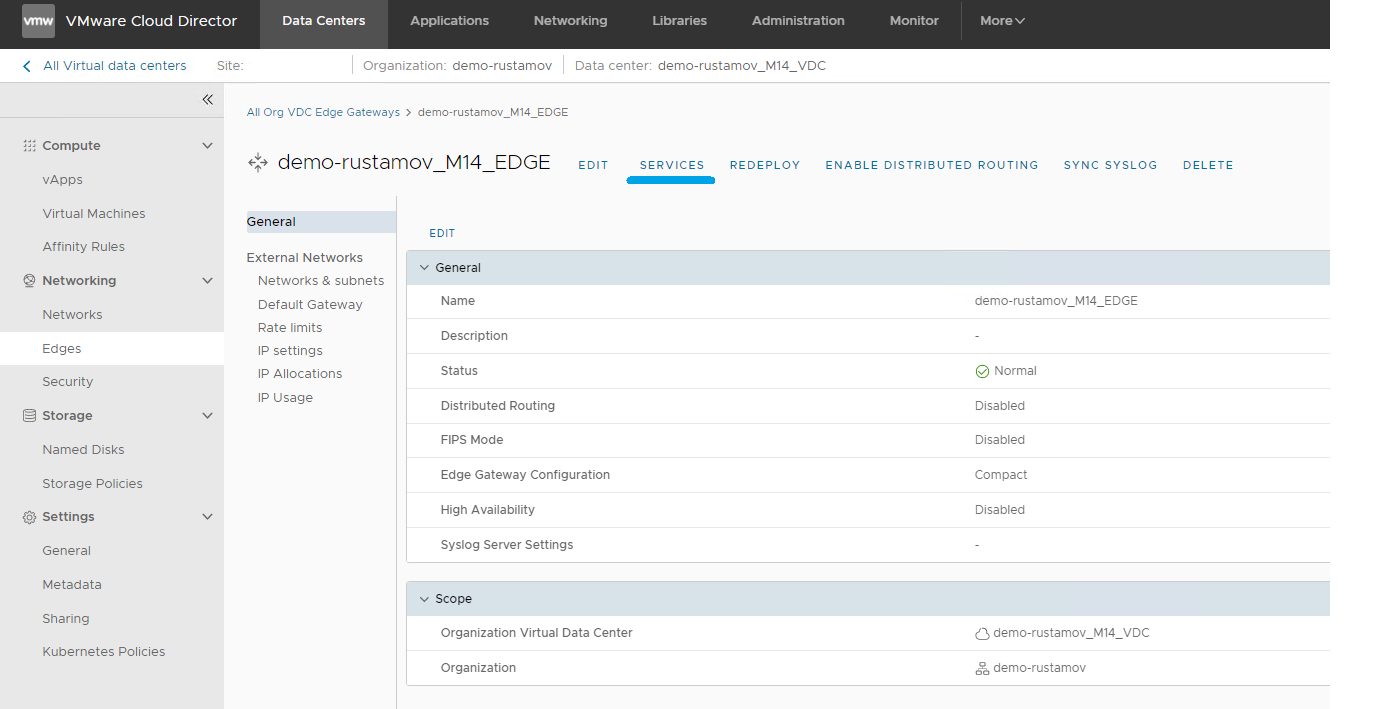

1. На панели управления vDC: Datacenters -> Networking -> Edges выберите нужный Edge Gateway, и нажмите Services.

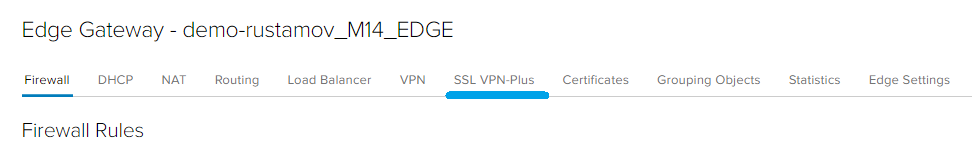

2. В появившемся окне выберите вкладку SSL VPN Plus

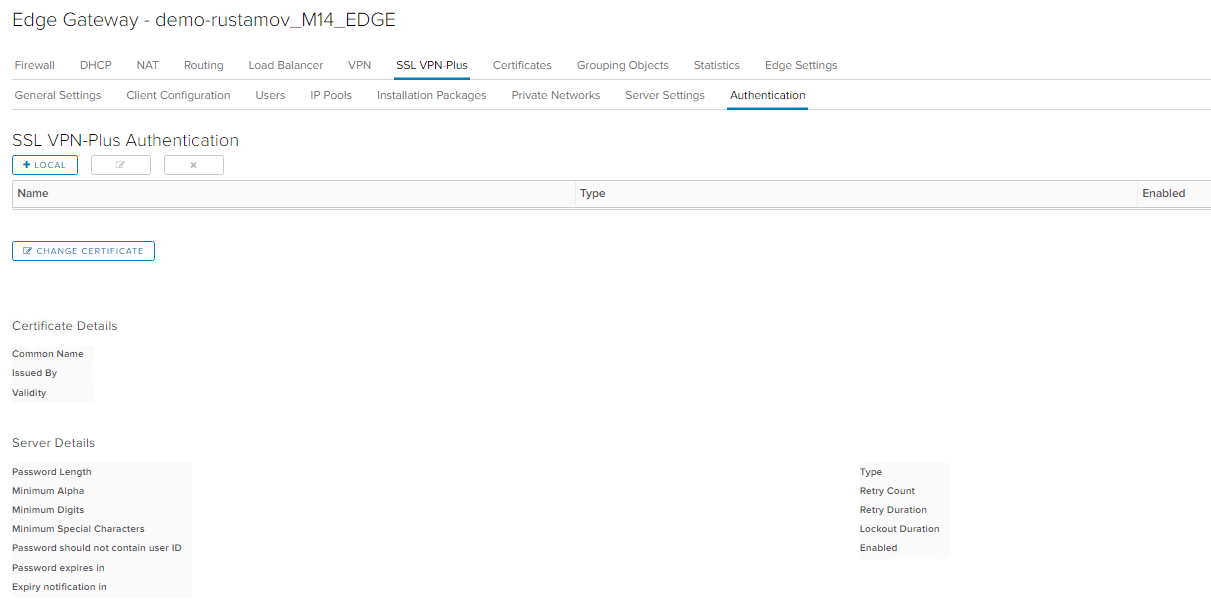

2.1 Чтобы начать настройку SSL VPN Plus, перейдите на вкладку “Authentication” для включения и настройки сервера аутентификации.

Для настройки сервера аутентификации нажмите [+LOCAL]

Откроется панель настройки политик паролей и аутентификации.

Authentication: Enable password policy - политика сложности паролей (рекомендуется);

Password Length - длина пароля (рек. от 10);

Minimum no. of alphabets/digits/special characters - мин. кол-во заглавных/чисел/спецсимволов;

Password should not contain user ID - запрет на использование логина пользователя в пароле;

Password expires in / Expiry notification in - срок действия пароля / предупреждение об истечении срока;

Enable account lockout policy - политика блокировки пользователя(рекомендуется);

Retry Count / Retry Duration - количество неудачных попыток ввода пароля на интервал времени;

Lockout Duration - длительность блокировки;

Status:Enabled - активация сервера аутентификации;

3. Настройки севера

На вкладке Server Settings настройте следующие параметры сервера:

IP4 address - внешний адрес для входящих соединений;

Port - порт вх. соединений(как правило, 443);

Cipher list - алгоритмы шифрования(рекомендуется AES);

4. IP-pools

На вкладке IP Pools вы задаете адреса выдаваемые подключаемым клиентам, эти IP-адреса должны находится в подсети, имеющей доступ к существующей среде. Эта подсеть пула не должна соответствовать сети vDC. Настройте следующие параметры сервера:

Создайте пул IP адресов для назначения клиентам VPN, нажав [+]

IP Pool:IP Range / Netmask / Gateway - Диапазон адресов, маска сети и адрес Edge Gateway,

Status:Enabled - активация данного Pool'a.

Также вы можете указать в "Advanced" DNS-сервера.

5. Приватные сети:

Добавьте сеть облака, доступную для удаленных клиентов, нажав [+]

Эта подсеть должна включать адреса любых серверов, которые должны быть доступны для пользователей, подключенных к VPN.

Private Network: Network - адрес сети в формате CIDR,

Status:Enabled - активация сети

Send Traffic:

over tunnel - интернет трафик проходит по SSL VPN-Plus через NSX EDGE;

bypassing - интернет трафик проходит напрямую, минуя NSX EDGE;

6. Создание пользователей:

Пользователи должны быть добавлены вручную:

Для создания учетной записи пользователя нажмите [+]

Users: User ID - имя пользователя,

Password / Retype Password - пароль,

Enabled - активация учетной записи

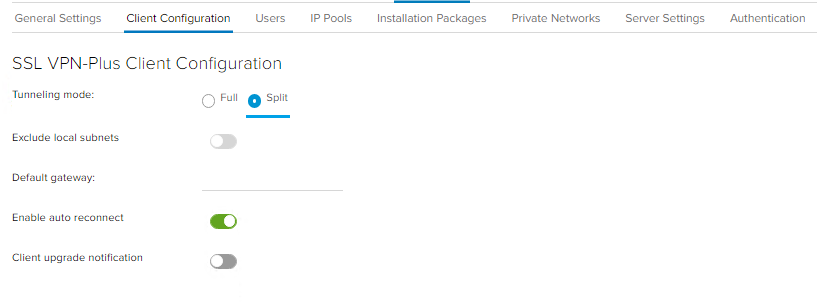

7. Конфигурация Client Tunneling

В режиме Split туннеля через шлюз NSX Edge проходит только VPN. В Full туннеле шлюз NSX Edge становится шлюзом удаленного пользователя по умолчанию, и весь трафик (VPN, локальный и Интернет) проходит через этот шлюз.

8. Создание инсталляционного пакета

Создайте пакет установки клиентского ПО нажав [+]

Installation Packages:

Profile Name - имя пакета,

Gateway/Port - IP адрес/порт шлюза, Linux/Mac - поддержка доп. операционных систем (клиент для Windows гененрируется автоматически),

Enabled - активация пакета ПО

Включите все необходимые параметры установки (такие как автоматический режим или запуск клиента при входе в систему) и сохраните конфигурацию.

Обратите внимание, что если IP-адрес или порт шлюза по какой-либо причине изменились, профиль пакета установки необходимо удалить и создать заново.

9. Включение сервера

Включите сервер SSL VPN, выбрав Enabled на вкладке Server Settings

10. Установка клиента SSL VPN под Windows

Откройте в браузере адрес https://<имя сервера/ip-адрес edge>:<port>, войдите под учетной записью созданного пользователя, загрузите и установите подготовленный пакет клиентского ПО.

Запустите установленный клиент, нажмите Login, и введите учетные данные пользователя

Дополнительная информация

Для разграничения доступа к облачным ресурсам возможно потребуется создать правила firewall для доступа пула клиентов VPN к отдельным серверам.

Дополнительная информация производителя по настройке SSL VPN-Plus: настройка сервера, настройка клиентов